Captive portal - Captive portal

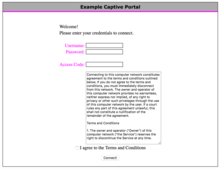

En fanget portal er en webside, der åbnes med en webbrowser , der vises for nyligt tilsluttede brugere af et Wi-Fi- eller kablet netværk, før de får bredere adgang til netværksressourcer. Captive portaler bruges normalt til at præsentere en landings- eller log-in-side, som kan kræve godkendelse , betaling , accept af en slutbrugerlicensaftale , acceptabel brugspolitik , undersøgelsesafslutning eller andre gyldige legitimationsoplysninger, som både værten og brugeren accepterer at overholde ved. Captive-portaler bruges til en bred vifte af mobile og fodgængerbredbåndstjenester-herunder kabel- og kommercielt leveret Wi-Fi og hotspots til hjemmet. En fanget portal kan også bruges til at give adgang til virksomhedsledede eller private netværk, f.eks. Lejlighedshuse, hotelværelser og forretningscentre.

Den fangede portal præsenteres for klienten og gemmes enten på gatewayen eller på en webserver, der er vært for websiden. Afhængigt af funktionssættet i gatewayen kan websteder eller TCP-porte være hvidlistede, så brugeren ikke behøver at interagere med den bundne portal for at kunne bruge dem. Den MAC-adressen på vedhæftede klienter kan også bruges til at omgå login-processen for bestemte enheder.

Anvendelser

Captive portaler bruges primært i åbne trådløse netværk, hvor brugerne får vist en velkomstmeddelelse, der informerer dem om adgangsbetingelserne (tilladte porte, ansvar osv.). Administratorer har en tendens til at gøre dette, så deres egne brugere tager ansvar for deres handlinger og undgår ethvert juridisk ansvar. Om denne delegering af ansvar er juridisk gyldig, er et spørgsmål om debat.

Ofte bruges portaler i fangenskab til marketing og kommerciel kommunikation. Adgang til internettet via åben Wi-Fi er forbudt, indtil brugeren udveksler personlige data ved at udfylde en webbaseret registreringsformular i en webbrowser. Den webbaserede formular åbnes enten automatisk i en webbrowser eller vises, når brugeren åbner en webbrowser og forsøger at besøge enhver webside. Med andre ord er brugeren "fanget" - ude af stand til frit at få adgang til Internettet, før brugeren får adgang til Internettet og har "afsluttet" den fangede portal. Dette giver udbyderen af denne service mulighed for at vise eller sende reklamer til brugere, der opretter forbindelse til Wi-Fi-adgangspunktet. Denne type service er også undertiden kendt som "social Wi-Fi", da de kan bede om en social netværkskonto til at logge ind (f.eks. Facebook ). I løbet af de sidste par år er sådanne sociale Wi-Fi-portaler blevet almindelige med forskellige virksomheder, der tilbyder marketing centreret omkring Wi-Fi-dataindsamling.

Brugeren kan finde mange typer indhold i den bundne portal, og det er hyppigt at give adgang til internettet i bytte for at se indhold eller udføre en bestemt handling (giver ofte personlige data for at muliggøre kommerciel kontakt); således er marketingbrug af den bundne portal et værktøj til leadgenerering (forretningskontakter eller potentielle kunder).

Implementering

Der er mere end én måde at implementere en captive portal.

HTTP -omdirigering

En almindelig metode er at dirigere al World Wide Web -trafik til en webserver, som returnerer en HTTP -omdirigering til en captive portal. Når en moderne, internetaktiveret enhed først opretter forbindelse til et netværk, sender den en HTTP-anmodning til en registrerings-URL, der er foruddefineret af leverandøren, og forventer en HTTP-statuskode 200 OK eller 204 Intet indhold. Hvis enheden modtager en HTTP 200 -statuskode, antager den, at den har ubegrænset internetadgang. Captive portal -prompts vises, når du er i stand til at manipulere denne første HTTP -besked for at returnere en HTTP -statuskode på 302 (omdirigering) til den valgte captive -portal. RFC 6585 angiver 511 netværksgodkendelse påkrævet kode.

ICMP -omdirigering

Klientrafik kan også omdirigeres ved hjælp af ICMP -omdirigering på lag 3 -niveau.

Omdiriger med DNS

Når en klient anmoder om en World Wide Web -ressource, forespørges DNS om browseren. I en fanget portal vil firewallen sørge for, at kun DNS -serveren (erne), der leveres af netværkets DHCP, kan bruges af uautentificerede klienter (eller alternativt videresender alle DNS -anmodninger fra uautentificerede klienter til den DNS -server). Denne DNS -server returnerer IP -adressen på den bundne portalside som et resultat af alle DNS -opslag.

For at udføre omdirigering af DNS bruger den fangede portal DNS-kapring til at udføre en handling, der ligner et menneske-i-midten-angreb . For at begrænse virkningen af DNS -forgiftning bruges typisk en TTL på 0.

Begrænsninger

Sikkerhed

Captive portals har været kendt for at have ufuldstændige firewall -regelsæt.

DNS -tunneling

I nogle implementeringer vil regelsættet rute DNS -anmodninger fra klienter til Internettet, eller den leverede DNS -server vil opfylde vilkårlige DNS -anmodninger fra klienten. Dette giver en klient mulighed for at omgå den fangede portal og få adgang til det åbne internet ved at tunnelere vilkårlig trafik inden for DNS -pakker.

Automatisk indsendelse

Nogle captive portaler kan være konfigureret til at give passende udstyrede brugeragenter mulighed for at registrere den captive portal og automatisk godkende. Brugeragenter og supplerende applikationer, f.eks. Apples Captive Portal Assistant, kan undertiden transparent omgå visningen af indhold i portalen i modsætning til serviceoperatørens ønsker, så længe de har adgang til korrekte legitimationsoplysninger, eller de kan forsøge at godkende med forkerte eller forældede legitimationsoplysninger, resulterer i utilsigtede konsekvenser såsom utilsigtet kontolås.

MAC spoofing

En fanget portal, der bruger MAC-adresser til at spore tilsluttede enheder, kan undertiden omgås ved at genbruge en MAC-adresse på tidligere godkendt enhed. Når en enhed er blevet godkendt til den bundne portal ved hjælp af en gyldig legitimationsoplysninger, tilføjer gatewayen enhedens MAC -adresse til dens "hvidliste"; da MAC -adresser let kan forfalskes, kan enhver anden enhed foregive at være den godkendte enhed og omgå den fangede portal. Når det viser sig, at andre forbindelsescomputers IP- og MAC -adresser er godkendt, kan enhver maskine forfalde MAC -adressen og internetprotokol (IP) -adressen til det godkendte mål og få en rute gennem gatewayen. Af denne grund skabte nogle captive portalløsninger udvidede godkendelsesmekanismer for at begrænse risikoen for usurpation.

Kræv webbrowser

Captive portaler kræver ofte brug af en webbrowser; dette er normalt det første program, som brugerne starter efter at have oprettet forbindelse til internettet, men brugere, der først bruger en e -mail -klient eller et andet program, der er afhængigt af Internettet, kan finde forbindelsen ikke at fungere uden forklaring, og skal derefter åbne en webbrowser for at validere. Dette kan være problematisk for brugere, der ikke har en webbrowser installeret på deres operativsystem . Det er dog nogle gange muligt at bruge e -mail og andre faciliteter, der ikke er afhængige af DNS (f.eks. Hvis applikationen angiver forbindelses -IP i stedet for værtsnavnet). Et lignende problem kan opstå, hvis klienten bruger AJAX eller slutter sig til netværket med sider, der allerede er indlæst i sin webbrowser, hvilket forårsager en udefineret adfærd (f.eks. Vises korrupte meddelelser), når en sådan side prøver HTTP -anmodninger til sin originalserver.

På samme måde, da HTTPS -forbindelser ikke kan omdirigeres (i hvert fald ikke uden at udløse sikkerhedsadvarsler), vil en webbrowser, der kun forsøger at få adgang til sikre websteder, før den godkendes af den fangede portal, se disse forsøg mislykkes uden forklaring (det sædvanlige symptom er, at det tilsigtede webstedet ser ud til at være nede eller utilgængeligt).

Platforme, der har Wi-Fi og en TCP/IP-stak, men ikke har en webbrowser, der understøtter HTTPS, kan ikke bruge mange captive portaler. Sådanne platforme omfatter Nintendo DS, der kører et spil, der bruger Nintendo Wi-Fi-forbindelse . Ikke-browser-godkendelse er mulig ved hjælp af WISPr , en XML- baseret godkendelsesprotokol til dette formål, eller MAC-baseret godkendelse eller godkendelse baseret på andre protokoller.

Det er også muligt for en platformleverandør at indgå en servicekontrakt med operatøren af et stort antal bundne portal -hotspots for at tillade gratis eller nedsat adgang til platformleverandørens servere via hotspots murede have . For eksempel indgik Nintendo og Wayport i 2005 partnerskab for at give gratis Wi-Fi-adgang til Nintendo DS-brugere på visse McDonald's- restauranter. Også, VoIP SIP kunne porte få lov til at omgå gateway til at tillade telefoner til arbejde.

Se også

Referencer

- ^ "Wi-Fi-hotspots og bekymringer om ansvar" . Maiello Brungo & Maiello . 9. april 2007 . Hentet 2019-03-06 .

- ^ "Myter og fakta: Kørsel af Open Wireless og ansvar for hvad andre gør" . Åbn trådløs bevægelse . 7. august 2012 . Hentet 2019-03-06 .

- ^ Wippler, Andrew J. (7. april 2017). "Oversigt over Captive Portal" . Andrew Wipplers Sketchpad . Hentet 2019-03-06 .

- ^ Wippler, Andrew J. (11. marts 2016). "WiFi Captive Portal" . Andrew Wipplers Sketchpad . Hentet 2019-03-06 .

- ^ "Netværksportalregistrering" . Krom . Hentet 2019-03-06 .

- ^ Laliberte, Marc (26. august 2016). "Lektioner fra DEFCON 2016 - Omgåelse af Captive Portals" . Hentet 2019-03-06 .

- ^ "Nintendo og Wayport slutter sig til kræfter for at bringe gratis amerikansk Wi-Fi-adgang til Nintendo DS-brugere" . 2005-10-18 . Hentet 2019-03-06 .

eksterne links

- Opsætning af Android Captive Portal

- RFC 7710 Captive-Portal Identification Brug af DHCP eller routerannoncer (RA'er)