Kryptanalyse af Enigma - Cryptanalysis of the Enigma

| Enigma -chiffermaskinen |

|---|

Kryptanalyse af Enigma- krypteringssystemet gjorde det muligt for de vestlige allierede i Anden Verdenskrig at læse betydelige mængder morse-kodet radiokommunikation af aksemagterne, der var blevet krypteret ved hjælp af Enigma-maskiner . Dette gav militær efterretning, der sammen med den fra andre dekrypterede Axis radio- og teleprinter -transmissioner fik kodenavnet Ultra . Dette blev af den vestlige øverstkommanderende for de allierede Dwight D. Eisenhower anset for at have været "afgørende" for den allieredes sejr.

Enigma -maskinerne var en familie af bærbare chiffermaskiner med rotor -scramblers . Gode betjeningsprocedurer, korrekt håndhævet, ville have gjort enigma -maskinen til plugboard uknuselig. De fleste af de tyske militære styrker, hemmelige tjenester og civile agenturer, der brugte Enigma, brugte imidlertid dårlige driftsprocedurer, og det var disse dårlige procedurer, der gjorde det muligt for Enigma-maskinerne at blive omvendt konstrueret og cifrene kunne aflæses.

Den tyske plugboard-udstyrede Enigma blev Nazitysklands vigtigste kryptosystem . Det blev brudt af den polske generalstabs chifferbureau i december 1932 ved hjælp af fransk leveret efterretningsmateriale hentet fra en tysk spion. En måned før udbruddet af Anden Verdenskrig, på en konference, der blev afholdt nær Warszawa , delte det polske krypteringsbureau sine teknikker og teknologi til at bryde deres puslespil med franskmændene og briterne. Under den tyske invasion af Polen blev det centrale polske Cipher Bureau -personale evakueret via Rumænien til Frankrig, hvor de etablerede PC Bruno signalerer efterretningsstation med fransk faciliteter. Vellykket samarbejde mellem polakkerne, franskmændene og briterne i Bletchley Park fortsatte indtil juni 1940, da Frankrig overgav sig til tyskerne.

Fra denne begyndelse opbyggede den britiske regeringskodeks og Cypher School (GC&CS) i Bletchley Park en omfattende kryptanalytisk kapacitet. Oprindeligt var dekrypteringen hovedsageligt af Luftwaffe (tysk luftvåben) og et par Heer (tyske hær) beskeder, da Kriegsmarine (tyske flåde) anvendte meget mere sikre procedurer for brug af Enigma. Alan Turing , en matematiker og logiker fra Cambridge University , leverede meget af den originale tankegang, der førte til designet af de kryptanalytiske bombe -maskiner, der var medvirkende til i sidste ende at bryde den marine Enigma. Imidlertid Krigsmarine indført en Enigma version med en fjerde rotor for sine ubåde , hvilket resulterer i en forlænget periode, hvor disse meddelelser ikke kunne dekrypteres. Med indfangningen af relevante chiffernøgler og brugen af meget hurtigere amerikanske flådebomber genoptog regelmæssig, hurtig læsning af U-bådmeddelelser.

Generelle principper

Enigma -maskinerne producerede en polyalfabetisk substitutionschiffer . Under første verdenskrig indså opfindere i flere lande, at en rent tilfældig nøglesekvens, der ikke indeholder noget gentaget mønster, i princippet ville gøre en polyalfabetisk substitutionschiffer uknuselig. Dette førte til udviklingen af rotorkrypteringsmaskiner, der ændrer hvert tegn i klarteksten for at producere chifferteksten ved hjælp af en scrambler omfattende et sæt rotorer, der ændrer den elektriske vej fra karakter til karakter, mellem inputenheden og outputenheden. Denne konstante ændring af den elektriske vej producerer en meget lang periode, før mønsteret - nøglesekvensen eller substitutionsalfabetet - gentages.

Dekryptering af krypterede meddelelser involverer tre faser, defineret noget anderledes i den æra end i moderne kryptografi. For det første er der identifikation af det anvendte system, i dette tilfælde Enigma; sekund, bryde systemet ved at etablere præcis, hvordan kryptering finder sted, og for det tredje at løse , hvilket indebærer at finde den måde, at maskinen blev oprettet for en individuel meddelelse, dvs. den hovedbudskab . I dag antages det ofte, at en angriber ved, hvordan krypteringsprocessen fungerer (se Kerckhoffs princip ) og brud bruges ofte til at løse en nøgle. Enigma -maskiner havde imidlertid så mange potentielle interne ledninger, at rekonstruktion af maskinen, uafhængigt af særlige indstillinger, var en meget vanskelig opgave.

Enigma -maskinerne

Enigma -rotorkrypteringsmaskinen var potentielt et fremragende system. Det genererede en polyalfabetisk substitutionschiffer , med en periode før gentagelse af substitutionsalfabetet, der var meget længere end enhver besked eller et sæt meddelelser, sendt med den samme nøgle.

En stor svaghed ved systemet var imidlertid, at intet brev kunne krypteres til sig selv. Dette betød, at nogle mulige løsninger hurtigt kunne elimineres på grund af det samme bogstav, der optrådte samme sted i både chifferteksten og det formodede stykke klartekst. Sammenligning af den mulige almindelige tekst Keine besonderen Ereignisse (bogstaveligt talt "ingen særlige forekomster" - måske bedre oversat som "intet at rapportere"; en sætning, der regelmæssigt bruges af en tysk forpost i Nordafrika), med et afsnit af chiffertekst, kan frembringe følgende:

| Chiffertekst | O | H | J | Y | P | D | O | M | Q | N | J | C | O | S | G | EN | W | H | L | E | jeg | H | Y | S | O | P | J | S | M | N | U |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Position 1 | K | E | jeg | N | E | B | E | S | O | N | D | E | R | E | N | E | R | E | jeg | G | N | jeg | S | S | E | ||||||

| Position 2 | K | E | jeg | N | E | B | E | S | O | N | D | E | R | E | N | E | R | E | jeg | G | N | jeg | S | S | E | ||||||

| Position 3 | K | E | jeg | N | E | B | E | S | O | N | D | E | R | E | N | E | R | E | jeg | G | N | jeg | S | S | E | ||||||

| Position 1 og 3 for den mulige klartekst er umulige på grund af matchende bogstaver.

De røde blodlegemer repræsenterer disse nedbrud . Position 2 er en mulighed. |

|||||||||||||||||||||||||||||||

Struktur

Enigma -mekanismen bestod af et tastatur, der var forbundet til et batteri og en nuværende indgangsplade eller et hjul (tysk: Eintrittswalze ), i højre ende af scrambleren (normalt via et stikbord i de militære versioner). Dette indeholdt et sæt med 26 kontakter, der lavede elektrisk forbindelse med sættet med 26 fjederbelastede ben på højre rotor. De interne ledninger i kernen i hver rotor gav en elektrisk vej fra stifterne på den ene side til forskellige forbindelsespunkter på den anden. Den venstre side af hver rotor lavede elektrisk forbindelse med rotoren til venstre. Den yderste rotor fik derefter kontakt med reflektoren (tysk: Umkehrwalze ). Reflektoren forsynede et sæt med tretten parrede forbindelser for at returnere strømmen tilbage gennem scrambler -rotorerne og til sidst til lampetavlen, hvor en lampe under et bogstav blev belyst.

Når der blev trykket på en tast på tastaturet, intensivering bevægelse blev aktiveret, fremføring længst til højre rotor én position. Fordi den bevægede sig med hver tast, der blev trykket på, kaldes den undertiden den hurtige rotor . Når et hak på rotoren gik i indgreb med en pal på den midterste rotor, bevægede det sig også; og tilsvarende med den yderste ('langsomme') rotor.

Der er et stort antal måder, hvorpå forbindelserne inden for hver scrambler -rotor - og mellem indgangspladen og tastaturet eller stikpladen eller lampen - kunne arrangeres. Til reflektorpladen er der færre, men stadig et stort antal muligheder for dens mulige ledninger.

Hver scrambler rotor kunne indstilles til en hvilken som helst af dens 26 startpositioner (ethvert bogstav i alfabetet). For Enigma -maskinerne med kun tre rotorer kunne deres sekvens i scrambleren - som var kendt som hjulordren (WO) til allierede kryptanalytikere - vælges blandt de seks, der er mulige.

| Venstre | Mellem | Ret |

|---|---|---|

| jeg | II | III |

| jeg | III | II |

| II | jeg | III |

| II | III | jeg |

| III | jeg | II |

| III | II | jeg |

Senere inkluderede Enigma -modeller en alfabetring som et dæk omkring kernen i hver rotor. Dette kan indstilles i en hvilken som helst af 26 positioner i forhold til rotorens kerne. Ringen indeholdt et eller flere hak, der gik i indgreb med en pal, der førte den næste rotor til venstre.

Senere stadig blev de tre rotorer til scrambleren valgt fra et sæt på fem eller, i tilfælde af den tyske flåde, otte rotorer. Alfabetringene på rotorerne VI, VII og VIII indeholdt to hak, som på trods af at forkorte substitutionsalfabetets periode gjorde dekryptering vanskeligere.

De fleste militære Enigmas bød også på et plugboard (tysk: Steckerbrett ). Dette ændrede den elektriske vej mellem tastaturet og scramblerens indgangshjul og i den modsatte retning mellem scrambler og lampetavlen. Det gjorde det ved at udveksle breve gensidigt, således at hvis en var sluttet til G derefter trykke på tasten A ville føre til strøm ind i scrambler på G position, og hvis G blev trykket strømmen ville træde på A . De samme forbindelser gjaldt for strømmen på vej ud til lampepanelet.

For at dechifrere tyske militære Enigma -meddelelser skal følgende oplysninger være kendt.

Maskinens logiske struktur (uændret)

- Ledningerne mellem tastaturet (og lampetavlen) og indgangspladen.

- Ledningerne til hver rotor.

- Antal og position (er) for omsætning hak på rotorernes ringe.

- Ledningerne til reflekserne.

Interne indstillinger (ændres normalt sjældnere end eksterne indstillinger)

- Valget af rotorer i brug og deres rækkefølge på spindlen ( Walzenlage eller " hjulordre ").

- Alfabetets ringes positioner i forhold til kernen af hver rotor i brug ( Ringstellung eller " ringindstillinger ").

Eksterne indstillinger (ændres normalt oftere end interne indstillinger)

- Plugboard -forbindelserne ( Steckerverbindungen eller "stecker -værdier").

- Rotorens positioner ved begyndelsen af kryptering af meddelelsesteksten.

At opdage maskinens logiske struktur kan kaldes at "bryde" den, en engangsproces, undtagen når der blev foretaget ændringer eller tilføjelser til maskinerne. At finde de interne og eksterne indstillinger for en eller flere meddelelser kan blive kaldt "løsning" - selvom brud ofte også bruges til denne proces.

Sikkerhedsejendomme

De forskellige Enigma -modeller gav forskellige sikkerhedsniveauer. Tilstedeværelsen af et plugboard ( Steckerbrett ) øgede sikkerheden i krypteringen betydeligt. Hvert par bogstaver, der var forbundet med en stikplade, blev omtalt som steckerpartnere , og de bogstaver, der forblev uforbundne, siges at være selvstikkede . Generelt blev den usteckerede Enigma brugt til kommerciel og diplomatisk trafik og kunne brydes relativt let ved hjælp af håndmetoder, mens angreb på versioner med et plugboard var meget vanskeligere. Briterne læste usteckerede Enigma -beskeder sendt under den spanske borgerkrig , og også en del italiensk søtrafik krypteret tidligt i anden verdenskrig.

Styrken ved sikkerheden for de cifre, der blev produceret af Enigma -maskinen, var et produkt af de store tal, der var forbundet med krypteringsprocessen.

- Det producerede en polyalfabetisk substitutionschiffer med en periode (16.900), der var mange gange længden af den længste besked.

- 3-rotors scrambler kunne indstilles på 26 × 26 × 26 = 17.576 måder, og 4-rotors scrambler på 26 × 17.576 = 456.976 måder.

- Med L -ledere på stikpladen var antallet af måder, parres bogstaver kan udskiftes på

- Med L = 6 var antallet af kombinationer 100.391.791.500 (100 mia.) Og med ti kundeemner var det 150.738.274.937.250 (151 billioner).

Den måde, som Enigma blev brugt af tyskerne på, betød imidlertid, at hvis indstillingerne for en dag (eller hvilken periode der var repræsenteret ved hver række i indstillingsarket) blev etableret, kunne resten af meddelelserne til det pågældende netværk på den pågældende dag hurtigt blive dechiffreret.

Sikkerheden for Enigma -chiffer havde grundlæggende svagheder, der viste sig nyttige for kryptanalytikere.

- Et brev kunne aldrig krypteres til sig selv, en konsekvens af reflektoren. Denne ejendom var til stor hjælp ved brug af krybber - korte dele af klartekst, der menes at være et sted i chifferteksten - og kunne bruges til at fjerne en krybbe i en bestemt position. For en mulig placering, hvis et bogstav i krybben matchede et bogstav i chifferteksten på samme position, kunne placeringen udelukkes. Det var denne funktion, den britiske matematiker og logiker Alan Turing udnyttede til at designe den britiske bombe .

- Plugboardforbindelserne var gensidige, så hvis A blev tilsluttet N, så blev N ligeledes A. Det var denne ejendom, der fik matematiker Gordon Welchman i Bletchley Park til at foreslå, at der blev indført et diagonalbræt i bomben, hvilket væsentligt reducerede antallet af forkerte rotorindstillinger, som bomberne fandt.

- Indskæringerne i alfabetringene på rotorer I til V var i forskellige positioner, hvilket hjalp kryptanalytikere med at udregne hjulets rækkefølge ved at observere, hvornår den midterste rotor blev vendt af den højre rotor.

- Der var betydelige svagheder i både politikker og praksis i den måde, Enigma blev brugt på (se 'Driftsmangler' nedenfor).

Nøgleindstilling

Enigma fremhævede den store operationelle bekvemmelighed ved at være symmetrisk (eller selvomvendt ). Dette betød, at dekryptering fungerede på samme måde som kryptering , så når chifferteksten blev indtastet, gav sekvensen af lamper, der tændte, klartekst .

Identisk indstilling af maskinerne ved sende- og modtageender blev opnået ved hjælp af nøgleindstillingsprocedurer. Disse varierede fra tid til anden og på tværs af forskellige netværk . De bestod af at sætte ark i en kodebog . som blev distribueret til alle brugere af et netværk og blev ændret regelmæssigt. Beskednøglen blev sendt i en indikator som en del af meddelelsens præambel. Ordet nøgle blev også brugt i Bletchley Park til at beskrive det netværk, der brugte de samme Enigma -indstillingsark. I første omgang blev disse registreret ved hjælp af farveblyanter og fik navnene rød , lyseblå osv., Og senere navne på fugle som tårnfalk . Under Anden Verdenskrig var indstillingerne for de fleste netværk i 24 timer, selvom mod slutningen af krigen nogle blev ændret oftere. Arkene havde kolonner, der for hver dag i måneden specificerede de rotorer, der skulle bruges, og deres positioner, ringpositionerne og stikforbindelserne. Af hensyn til sikkerheden var datoerne i omvendt kronologisk rækkefølge nede på siden, så hver række kunne blive afskåret og ødelagt, når den var færdig med.

|

Dato [Dato] |

Walzenlage [Rotorer] |

Ringstellung [Ringindstillinger] |

Steckerverbindungen [Plugboard indstillinger] |

Grundstellung [Indledende rotorindstillinger] |

|---|---|---|---|---|

| 31 | I II III |

WNM | HK CN IO FY JM LW | RAO |

| 30 | III I II |

CKU | CK IZ QT NP JY GW | VQN |

| 29 | II III I |

BHN | FR LY OX IT BM GJ | XIO |

Frem til den 15. september 1938 angav den overførende operatør til den eller de modtagende operatører, hvordan de skulle indstille deres rotorer ved at vælge en tast med tre bogstaver (den specifikke tast til denne meddelelse) og kryptere den to gange ved hjælp af de angivne indledende ringpositioner ( Grundstellung ). Den resulterende indikator på 6 bogstaver blev derefter transmitteret før meddelelsens krypterede tekst. Antag, at den angivne Grundstellung var RAO , og den valgte meddelelsesnøgle med 3 bogstaver var IHL , ville operatøren indstille rotorerne til RAO og kryptere IHL to gange. Den resulterende chiffertekst, DQYQQT , ville blive transmitteret, på hvilket tidspunkt rotorerne ville blive ændret til meddelelsestasten ( IHL ) og derefter selve meddelelsen krypteret. Den modtagende operatør ville bruge den angivne Grundstellung RAO til at tyde de første seks bogstaver, hvilket gav IHLIHL . Den modtagende operatør, der så den gentagne meddelelsesnøgle, ville vide, at der ikke havde været nogen korruption og bruge IHL til at dechiffrere meddelelsen.

Svagheden i denne indikatorprocedure kom fra to faktorer. For det første brug af en global Grundstellung - denne blev ændret i september 1938, så operatøren valgte sin startposition for at kryptere meddelelsesnøglen og sendte den oprindelige position i klar efterfulgt af den krypterede meddelelsesnøgle. Det andet problem var gentagelsen af meddelelsesnøglen i indikatoren, hvilket var en alvorlig sikkerhedsfejl. Meddelelsesindstillingen blev kodet to gange, hvilket resulterede i en relation mellem første og fjerde, anden og femte og tredje og sjette karakter. Dette sikkerhedsproblem gjorde det polske krypteringsbureau i stand til at bryde ind i førkrigstidens Enigma-system allerede i 1932. Den 1. maj 1940 ændrede tyskerne procedurerne for kun at kryptere beskednøglen én gang.

Britiske bestræbelser

I 1927 købte Storbritannien åbent en kommerciel Enigma. Dets drift blev analyseret og rapporteret. Selvom en førende britisk kryptograf, Dilly Knox (en veteran fra første verdenskrig og kryptanalytiske aktiviteter i Royal Navy's Room 40 ), arbejdede med dekryptering, havde han kun de beskeder, han genererede sig til at øve med. Efter at Tyskland leverede modificerede kommercielle maskiner til den nationalistiske side i den spanske borgerkrig , og med den italienske flåde (som også hjalp nationalisterne) ved hjælp af en version af den kommercielle Enigma, der ikke havde et plugboard, kunne Storbritannien opfange radioudsendelsesmeddelelser . I april 1937 lavede Knox sin første dekryptering af en Enigma -kryptering ved hjælp af en teknik, som han kaldte for at knappe op for at opdage rotortrådene og en anden, som han kaldte rodding for at løse meddelelser. Dette var stærkt afhængigt af krybber og en krydsord-solvers ekspertise på italiensk, da det gav et begrænset antal adskilte breve ad gangen.

Storbritannien havde ingen evne til at læse de meddelelser, der blev udsendt af Tyskland, som brugte den militære Enigma -maskine.

Polske gennembrud

I 1920'erne begyndte det tyske militær at bruge en 3-rotor Enigma, hvis sikkerhed blev øget i 1930 ved tilføjelse af et stik. Det polske krypteringsbureau forsøgte at bryde det på grund af den trussel, som Polen stod over for fra Tyskland, men dets tidlige forsøg lykkedes ikke. Næsten begyndelsen af 1929 indså det polske krypteringsbureau, at matematikere kan lave gode kodebrydere; bureauet inviterede matematikstuderende ved Poznań University til at tage et kursus i kryptologi. Efter timen rekrutterede Præsidiet nogle studerende til at arbejde deltid på en Bureau-afdeling oprettet i Poznań for eleverne. Filialen fungerede i nogen tid. Den 1. september 1932 sluttede den 27-årige polske matematiker Marian Rejewski og to kollegaer ved matematik ved Poznań University , Henryk Zygalski og Jerzy Różycki , heltid til Præsidiet og flyttede til Warszawa. Deres første opgave var at rekonstruere en tysk bogstavsciffer på fire bogstaver.

I slutningen af 1932 blev Rejewski bedt om at arbejde et par timer om dagen med at bryde Enigma.

Rejewskis egenskabsmetode

Marian Rejewski opdagede hurtigt tyskernes store proceduremæssige svagheder ved at angive en enkelt indikatorindstilling ( Grundstellung ) for alle meddelelser på et netværk i en dag og gentage operatørens valgte meddelelsesnøgle i den krypterede 6-bogstavsindikator. Disse procedurefejl gav Rejewski mulighed for at dechiffrere meddelelsestasterne uden at kende nogen af maskinens ledninger. I ovenstående eksempel på, at DQYQQT er den krypterede indikator, er det kendt, at det første bogstav D og det fjerde bogstav Q repræsenterer det samme bogstav, krypteret tre positioner fra hinanden i scrambler -sekvensen. Tilsvarende med Q og Q i anden og femte position, og Y og T i tredje og sjette. Rejewski udnyttede denne kendsgerning ved at indsamle et tilstrækkeligt antal meddelelser, der var krypteret med den samme indikatorindstilling, og samle tre borde til parringerne 1,4, 2,5 og 3,6. Hver af disse tabeller kan se ud som følgende:

| Første brev | EN | B | C | D | E | F | G | H | jeg | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | x | Y | Z |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Fjerde brev | N | S | Y | Q | T | jeg | C | H | EN | F | E | x | J | P | U | L | W | R | Z | K | G | O | V | M | D | B |

En vej fra et første bogstav til det tilsvarende fjerde bogstav, derefter fra det bogstav som det første bogstav til dets tilsvarende fjerde bogstav, og så videre, indtil det første bogstav kommer igen, sporer en cyklusgruppe . Følgende tabel indeholder seks cyklusgrupper.

| Cykelgruppe, der starter ved A (9 links) | (A, N, P, L, X, M, J, F, I, A) |

|---|---|

| Cykelgruppe, der starter ved B (3 links) | (B, S, Z, B) |

| Cykelgruppe, der starter ved C (9 links) | (C, Y, D, Q, W, V, O, U, G, C) |

| Cykelgruppe, der starter ved E (3 links) | (E, T, K, E) |

| Cykelgruppe, der starter ved H (1 link) | (H, H) |

| Cykelgruppe fra R (1 link) | (R, R) |

Rejewski erkendte, at en cykelgruppe skal parre sig med en anden gruppe af samme længde. Selvom Rejewski ikke kendte rotorledningerne eller plugboardets permutation, tillod den tyske fejltagelse ham at reducere antallet af mulige substitutionsciffer til et lille antal. For 1,4 -parringen ovenfor er der kun 1 × 3 × 9 = 27 muligheder for substitutionschifferne i position 1 og 4.

Rejewski udnyttede også chifferbetjent dovenskab. Scores af meddelelser ville blive krypteret af flere cipher clerks, men nogle af disse meddelelser ville have den samme krypterede indikator. Det betød, at begge ekspedienter tilfældigvis valgte den samme startposition på tre bogstaver. En sådan kollision bør være sjælden med tilfældigt udvalgte udgangspositioner, men dovne chifferpersoner valgte ofte startpositioner som "AAA", "BBB" eller "CCC". Disse sikkerhedsfejl gav Rejewski mulighed for at løse hver af de seks permutationer, der blev brugt til at kryptere indikatoren.

Den løsning var en ekstraordinær bedrift. Rejewski gjorde det uden at kende plugboardets permutation eller rotorens ledninger. Selv efter at have løst de seks permutationer vidste Rejewski ikke, hvordan tavlen var indstillet eller rotorernes positioner. At kende de seks permutationer tillod heller ikke Rejewski at læse nogen beskeder.

Spionen og rotorens ledninger

Inden Rejewski påbegyndte arbejdet med Enigma, havde franskmændene en spion, Hans-Thilo Schmidt , der arbejdede på Tysklands chifferkontor i Berlin og havde adgang til nogle Enigma-dokumenter. Selv ved hjælp af disse dokumenter gjorde franskmændene ikke fremskridt med at bryde Enigma. Franskmændene besluttede at dele materialet med deres britiske og polske allierede. I et møde i december 1931 forsynede franskmændene Gwido Langer , leder af det polske chifferbureau, med kopier af noget Enigma -materiale. Langer bad franskmændene om mere materiale, og Gustave Bertrand fra fransk militær efterretningstjeneste forpligtede sig hurtigt; Bertrand leverede yderligere materiale i maj og september 1932. Dokumenterne indeholdt to tyske manualer og to sider med Enigma dagsnøgler.

I december 1932 gav Præsidiet Rejewski nogle tyske manualer og månedlige nøgler. Materialet gjorde Rejewski i stand til at opnå "et af de vigtigste gennembrud i kryptologisk historie" ved at bruge teorien om permutationer og grupper til at udarbejde Enigma scrambler -ledningerne.

Rejewski kunne se på en dags chiffer -trafik og løse permutationerne på de seks sekventielle positioner, der blev brugt til at kryptere indikatoren. Da Rejewski havde chiffernøglen for dagen, vidste han og kunne udregne plugboardets permutation. Han antog, at tastaturpermutationen var den samme som den kommercielle Enigma, så han regnede med det. Han kendte rotorordren, ringindstillingerne og startpositionen. Han udviklede et sæt ligninger, der ville gøre det muligt for ham at løse de højre rotorledninger, forudsat at de to rotorer til venstre ikke bevægede sig.

Han forsøgte at løse ligningerne, men mislykkedes med inkonsekvente resultater. Efter nogle overvejelser indså han, at en af hans antagelser måtte være forkert.

Rejewski fandt ud af, at forbindelserne mellem det militære Enigmas tastatur og indgangsringen ikke var, som i den kommercielle Enigma, i tasternes rækkefølge på en tysk skrivemaskine. Han lavede et inspireret korrekt gæt på, at det var i alfabetisk rækkefølge. Storbritanniens Dilly Knox var forbløffet, da han i juli 1939 erfarede, at arrangementet var så enkelt.

Med den nye antagelse lykkedes det Rejewski at løse ledningerne til den yderste rotor. Den næste måneds krypteringstrafik brugte en anden rotor i positionen længst til højre, så Rejewski brugte de samme ligninger til at løse sine ledninger. Med disse rotorer kendt, blev den resterende tredje rotor og reflektorledningen bestemt. Uden at fange en enkelt rotor til baktekniker havde Rejewski bestemt maskinens logiske struktur.

Det polske krypteringsbureau fik derefter lavet nogle Enigma -maskine -kopier; kopierne blev kaldt "Enigma doubles" .

Grillmetoden

Polakkerne havde nu maskinens ledningshemmeligheder, men de havde stadig brug for at bestemme de daglige nøgler til chiffer -trafikken. Polakkerne ville undersøge Enigma -trafikken og bruge egenskabsmetoden til at bestemme de seks permutationer, der blev brugt til indikatoren. Polakkerne ville derefter bruge grillmetoden til at bestemme den yderste rotor og dens position. Denne søgning ville blive kompliceret af plugboard -permutationen, men den permutation byttede kun seks par bogstaver - ikke nok til at forstyrre søgningen. Grillmetoden bestemmede også stikket til ledningerne. Grillmetoden kunne også bruges til at bestemme de midterste og venstre rotorer og deres indstilling (og disse opgaver var enklere, fordi der ikke var noget plugboard), men polakkerne udarbejdede til sidst et katalog over 3 × 2 × 26 × 26 = 4056 mulige Q permutationer (reflektor og 2 rotorpermutationer til venstre), så de bare kunne slå svaret op.

Den eneste tilbageværende hemmelighed for den daglige nøgle ville være ringindstillingerne, og polakkerne ville angribe dette problem med brutal kraft. De fleste meddelelser ville starte med de tre bogstaver "ANX" ( en er tysk for "til" og "X" -tegnet blev brugt som mellemrum). Det kan tage næsten 26 × 26 × 26 = 17576 forsøg, men det var muligt. Når ringindstillingerne var fundet, kunne polakkerne aflæse dagens trafik.

Tyskerne gjorde det let for polakkerne i begyndelsen. Rotorordren ændrede sig kun hvert kvartal, så polakkerne behøvede ikke at søge efter rotorordren. Senere ændrede tyskerne det hver måned, men det ville heller ikke forårsage store problemer. Til sidst ville tyskerne ændre rotorordenen hver dag, og sent i krigen (efter at Polen var blevet overskredet) ville rotorordenen muligvis blive ændret i løbet af dagen.

Polakkerne blev ved med at forbedre deres teknikker, da tyskerne blev ved med at forbedre deres sikkerhedsforanstaltninger.

Varierende cykellængder og kortkataloget

Rejewski indså, at selvom bogstaverne i cyklusgrupperne blev ændret af tavlen, var antallet og længderne af cyklerne upåvirket - i eksemplet ovenfor var seks cyklusgrupper med længderne 9, 9, 3, 3, 1 og 1. Han beskrev denne invariante struktur som karakteristisk for indikatorindstillingen. Der var kun 105.456 mulige rotorindstillinger. Polakkerne gik derfor i gang med at oprette et kortkatalog over disse cykelmønstre.

Cykluslængde-metoden ville undgå at bruge grillen. Kortkataloget ville indeksere cykluslængden for alle startpositioner (undtagen omsætning, der opstod under kryptering af en indikator). Dagens trafik ville blive undersøgt for at opdage cyklusser i permutationerne. Kortkataloget ville blive konsulteret for at finde de mulige startpositioner. Der er cirka 1 million mulige kombinationer af cykellængder og kun 105.456 startpositioner. Efter at have fundet en startposition, ville polakkerne bruge en Enigma -dobbelt til at bestemme cyklusser ved den startposition uden et plugboard. Polakkerne ville derefter sammenligne disse cyklusser med cyklusserne med det (ukendte) stikbord og løse for plugboardets permutation (en simpel substitutionskode). Derefter kunne polakkerne finde den resterende hemmelighed ved ringindstillingerne med ANX -metoden.

Problemet var at sammensætte det store kortkatalog.

Rejewski, i 1934 eller 1935, udtænkte en maskine til at lette at lave kataloget og kaldte det et cyklometer . Dette "omfattede to sæt rotorer ... forbundet med ledninger, gennem hvilke elektrisk strøm kunne løbe. Rotor N i det andet sæt var tre bogstaver ude af fase i forhold til rotor N i det første sæt, hvorimod rotorer L og M i det andet sæt sæt blev altid indstillet på samme måde som rotorerne L og M i det første sæt ". Udarbejdelsen af dette katalog ved hjælp af cyklometeret var, sagde Rejewski, "besværligt og tog over et år, men da det var klart, var det et spørgsmål om [cirka femten] minutter at få daglige nøgler".

Den 1. november 1937 ændrede tyskerne imidlertid Enigma -reflektoren , hvilket nødvendiggjorde fremstilling af et nyt katalog - "en opgave, som [siger Rejewski] brugte på grund af vores større erfaring, sandsynligvis noget mindre end et års tid".

Denne egenskabsmetode stoppede med at fungere for tyske naval Enigma-meddelelser den 1. maj 1937, da indikatorproceduren blev ændret til en, der involverer særlige kodebøger (se German Navy 3-rotor Enigma nedenfor). Værre endnu, den 15. september 1938 stoppede den med at arbejde for tyske hær- og luftvåbenbeskeder, fordi operatører derefter skulle vælge deres egen Grundstellung (første rotorindstilling) for hver besked. Selvom tyske hærs meddelelsesnøgler stadig ville være dobbeltkrypterede, ville dagsnøglerne ikke være dobbeltkrypterede ved den samme indledende indstilling, så karakteristikken kunne ikke længere findes eller udnyttes.

Perforerede ark

Selvom egenskabsmetoden ikke længere fungerede, gav inkluderingen af den krypterede meddelelsesnøgle to gange anledning til et fænomen, som kryptanalytikeren Henryk Zygalski var i stand til at udnytte. Nogle gange (cirka en besked ud af otte) er et af de gentagne bogstaver i meddelelsestasten krypteret til det samme bogstav ved begge lejligheder. Disse forekomster blev kaldt samiczki (på engelsk, hunner - et udtryk senere brugt i Bletchley Park).

Kun et begrænset antal scrambler -indstillinger ville give anledning til hunner, og disse ville have været identificerbare fra kortkataloget. Hvis de første seks bogstaver i chifferteksten var S ZV S IK , ville dette blive betegnet som en 1-4 hun; hvis W H OE H S , en 2-5 hun; og hvis AS W CR W , en 3-6 hun. Metoden blev kaldt Netz (fra Netzverfahren , "netto metode"), eller den Zygalski ark metode , som det plejede perforerede plader, som han udtænkte, selvom på Bletchley Park Zygalski navn ikke blev brugt af sikkerhedsmæssige årsager. Omkring ti kvinder fra en dags beskeder var nødvendige for at lykkes.

Der var et sæt på 26 af disse ark til hver af de seks mulige sekvenser hjulordrer . Hvert ark var til venstre (langsomst bevægelige) rotor. De 51 × 51 matricer på arkene repræsenterede de 676 mulige startpositioner for de midterste og højre rotorer. Arkene indeholdt omkring 1000 huller i de positioner, hvor en hun kunne forekomme. Sættet af ark til den dages meddelelser ville være passende placeret oven på hinanden i perforerede arkapparater . Rejewski skrev om, hvordan enheden blev betjent:

Når arkene blev overlejret og flyttet i den korrekte sekvens og på den korrekte måde i forhold til hinanden i overensstemmelse med et strengt defineret program, faldt antallet af synlige åbninger gradvist. Og hvis der var en tilstrækkelig mængde data til rådighed, forblev der endelig en enkelt blænde, sandsynligvis svarende til den rigtige sag, det vil sige til løsningen. Ud fra åbningens position kunne man beregne rotorenes rækkefølge, deres ringe, og ved at sammenligne bogstaverne i chiffernøglerne med bogstaverne i maskinen ligeledes permutation S; med andre ord hele chiffernøglen.

Hullerne i arkene blev omhyggeligt skåret med barberblade, og i de tre måneder før det næste store tilbageslag var lagsættene til kun to af de mulige seks hjulordre blevet produceret.

Polsk bomba

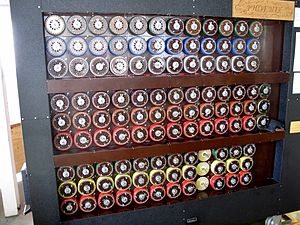

Efter at Rejewskis egenskabsmetode blev ubrugelig, opfandt han en elektromekanisk enhed, der blev kaldt bomba kryptologiczna eller kryptologisk bombe . Hver maskine indeholdt seks sæt Enigma-rotorer til de seks positioner i den gentagne tast på tre bogstaver. Ligesom Zygalski -arkmetoden baserede bomba sig på forekomsten af hunner , men krævede kun tre i stedet for cirka ti til arkmetoden. Seks bomby blev konstrueret, en for hver af de dengang mulige hjulordre . Hver bomba gennemførte en udtømmende ( brute-force ) analyse af de 17.576 mulige meddelelsesnøgler.

Rejewski har skrevet om enheden:

Bombemetoden, der blev opfundet i efteråret 1938, bestod stort set i automatisering og acceleration af processen med at rekonstruere daglige nøgler. Hver kryptologisk bombe (seks blev bygget i Warszawa til Biuro Szyfrów Cipher Bureau før september 1939) udgjorde i det væsentlige et elektrisk drevet aggregat på seks Enigmas. Det tog plads til omkring hundrede arbejdere og forkortede tiden for at få en nøgle til omkring to timer.

Chiffermeddelelsen overførte Grundstellung i det klare, så da en bomba fandt en tændstik, afslørede den rotorordenen, rotorpositionerne og ringindstillingerne. Den eneste tilbageværende hemmelighed var plugboard -permutationen.

Stort tilbageslag

Den 15. december 1938 øgede den tyske hær kompleksiteten af Enigma -kryptering ved at indføre to ekstra rotorer (IV og V). Dette øgede antallet af mulige hjulordrer fra 6 til 60. Polakkerne kunne derefter kun læse det lille mindretal af meddelelser, der ikke brugte nogen af de to nye rotorer. De havde ikke ressourcer til at bestille 54 flere bomber eller producere 58 sæt Zygalski -ark. Andre Enigma -brugere modtog de to nye rotorer på samme tid. Men indtil den 1. juli 1939 fortsatte Sicherheitsdienst (SD) - efterretningstjenesten for SS og Nazistpartiet - med at bruge sine maskiner på den gamle måde med den samme indikatorindstilling for alle meddelelser. Dette tillod Rejewski at genbruge sin tidligere metode, og ved omkring årsskiftet havde han udarbejdet ledningerne til de to nye rotorer. Den 1. januar 1939 øgede tyskerne antallet af stikforbindelser fra mellem fem og otte til mellem syv og ti, hvilket gjorde andre dekrypteringsmetoder endnu vanskeligere.

Rejewski skrev i en kritik fra 1979 af bilag 1, bind 1 (1979), om den britiske efterretnings officielle historie i Anden Verdenskrig:

vi fandt hurtigt [ledninger] inden for [nye rotorer], men [deres] introduktion ... øgede antallet af mulige sekvenser af [rotorer] fra 6 til 60 ... og dermed også tidoblet arbejdet med at finde nøglerne . Ændringen var således ikke kvalitativ, men kvantitativ. Vi ville have været markant nødt til at øge personalet til at betjene bomberne, til at producere de perforerede ark ... og til at manipulere arkene.

anden Verdenskrig

Polske oplysninger

Da sandsynligheden for krig steg i 1939, lovede Storbritannien og Frankrig støtte til Polen i tilfælde af handlinger, der truede dets uafhængighed. I april trak Tyskland sig tilbage fra den tysk-polske ikke-aggressionspagt fra januar 1934. Den polske generalstab, der indså, hvad der sandsynligvis ville ske, besluttede at dele deres arbejde med Enigma-dekryptering med deres vestlige allierede. Marian Rejewski skrev senere:

[I] t var ikke [som Harry Hinsley foreslog, kryptologiske] vanskeligheder hos os, der fik os til at arbejde med briterne og franskmændene, men kun den forværrede politiske situation. Hvis vi slet ikke havde haft vanskeligheder, ville vi stadig, eller endnu mere, have delt vores præstationer med vores allierede som vores bidrag til kampen mod Tyskland.

På en konference nær Warszawa den 26. og 27. juli 1939 afslørede polakkerne til franskmændene og briterne, at de havde brudt Enigma og lovede at give hver en polsk-rekonstrueret Enigma sammen med detaljer om deres Enigma-løsningsteknikker og -udstyr, herunder Zygalskis perforerede plader og Rejewskis kryptologiske bombe . Til gengæld lovede briterne at forberede to fulde sæt Zygalski -ark til alle 60 mulige hjulordrer. Dilly Knox var medlem af den britiske delegation. Han kommenterede skrøbeligheden i det polske systems afhængighed af gentagelsen i indikatoren, fordi den "når som helst kan blive annulleret". I august blev to polske Enigma -doubler sendt til Paris, hvorfra Gustave Bertrand tog en til London og afleverede den til Stewart Menzies fra Storbritanniens Secret Intelligence Service på Victoria Station .

Gordon Welchman, der blev chef for Hut 6 i Bletchley Park, skrev:

Hut 6 Ultra ville aldrig være kommet i gang, hvis vi ikke i løbet af en tid havde lært af polakkerne detaljerne om både den tyske militære version af den kommercielle Enigma -maskine og de driftsprocedurer, der var i brug.

Peter Calvocoressi , der blev leder af Luftwaffe -sektionen i Hut 3, skrev om det polske bidrag:

Det eneste punkt er - hvor værdifuld? Ifølge de bedst kvalificerede dommere fremskyndede det brud på Enigma med måske et år. Briterne vedtog ikke polske teknikker, men de blev oplyst af dem.

PC Bruno

Den 17. september 1939, den dag Sovjetunionen begyndte sin invasion af Polen , krydsede personalet fra Cipher Bureau deres lands sydøstlige grænse til Rumænien. De tog til sidst deres vej til Frankrig, og den 20. oktober 1939 ved PC Bruno uden for Paris genoptog de polske kryptanalytikere arbejdet med tyske Enigma -cifre i samarbejde med Bletchley Park.

PC Bruno og Bletchley Park arbejdede tæt sammen og kommunikerede via en telegraflinje sikret ved brug af Enigma -doubler. I januar 1940 tilbragte Alan Turing flere dage på PC Bruno med at konferere med sine polske kolleger. Han havde bragt polakkerne et komplet sæt Zygalski-ark, der var blevet slået i Bletchley Park af John Jeffreys ved hjælp af polsk leverede oplysninger, og den 17. januar 1940 foretog polakkerne det første indbrud i krigstiden Enigma-trafik-det fra 28. oktober 1939. Fra den tid, indtil Frankrigs fald i juni 1940, blev 17 procent af de Enigma -nøgler, der blev fundet af de allierede, løst på PC Bruno .

Lige før åbningen af deres 10. maj 1940 -offensiv mod de lave lande og Frankrig foretog tyskerne den frygtede ændring i indikatorproceduren og afbrød dobbeltarbejde af den krypterede meddelelsesnøgle. Dette betød, at Zygalski -arkmetoden ikke længere virkede. I stedet KRYPTOANALYSE måtte stole på at udnytte operatør svagheder , der er beskrevet nedenfor, især cillies og Herivel spidsen .

Efter den fransk-tyske våbenhvile i juni genoptog det polske kryptologiske team arbejdet i Frankrigs sydlige Free Zone , dog sandsynligvis ikke på Enigma. Marian Rejewski og Henryk Zygalski kom efter mange travails, farlige rejser og spansk fængsel endelig til Storbritannien, hvor de blev optaget i den polske hær og sat i gang med at bryde tyske SS- og SD -håndcifre på et polsk signalanlæg i Boxmoor . På grund af at de havde været i det besatte Frankrig, blev det anset for risikabelt at invitere dem til at arbejde på Bletchley Park.

Efter den tyske besættelse af Vichy Frankrig blev flere af dem, der havde arbejdet på PC Bruno , fanget af tyskerne. På trods af de frygtelige omstændigheder, hvor nogle af dem blev holdt, forrådte ingen hemmeligheden bag Enigmas dekryptering.

Driftsmangler

Bortset fra nogle mindre end ideelle iboende egenskaber ved Enigma var systemets største svaghed i praksis den måde, den blev brugt på. Grundprincippet for denne form for krypteringsmaskine er, at den skal levere en meget lang strøm af transformationer, der er svære for en kryptanalytiker at forudsige. Nogle af instruktionerne til operatører og deres sjuskede vaner havde imidlertid den modsatte effekt. Uden disse driftsmangler ville Enigma næsten helt sikkert ikke være brudt.

Sættet med mangler, som de polske kryptanalytikere udnyttede med så stor effekt, omfattede følgende:

- Fremstilling af en tidlig Enigma -træningsmanual, der indeholder et eksempel på klartekst og dens ægte chiffertekst, sammen med den relevante meddelelsesnøgle. Da Rejewski fik dette i december 1932, "gjorde det [hans rekonstruktion af Enigma -maskinen] noget lettere".

- Gentagelse af meddelelsesnøglen som beskrevet i Rejewskis egenskabsmetode ovenfor. (Dette hjalp med Rejewskis løsning af Enigmas ledninger i 1932 og blev fortsat indtil maj 1940.)

- Gentagne gange brugte de samme stereotype udtryk i meddelelser, et tidligt eksempel på, hvad Bletchley Park senere ville betegne krybber . Rejewski skrev, at "... vi stolede på, at det større antal beskeder begyndte med bogstaverne ANX - tysk for" til ", efterfulgt af X som afstandsstykker".

- Brug af let gættede taster som f.eks. AAA eller BBB eller sekvenser, der afspejler layoutet på Enigma -tastaturet, f.eks. "Tre [tastetaster], der står ved siden af hinanden [eller] diagonalt [fra hinanden] ... "I Bletchley Park blev sådanne hændelser kaldt cillies . Cillies i driften af firerotoren Abwehr Enigma omfattede navne på fire bogstaver og tyske uanstændigheder. Nogle gange ville operatøren med flerdelte meddelelser ikke indtaste en nøgle til en efterfølgende del af en meddelelse, blot efterlade rotorerne, som de var i slutningen af den foregående del, for at blive meddelelsestasten for den næste del.

- Har kun tre forskellige rotorer til de tre positioner i scrambleren. (Dette fortsatte indtil december 1938, hvor det blev øget til fem og derefter otte for søtrafik i 1940.)

- Brug kun seks stikplader , hvilket efterlod 14 bogstaver uden kontrol . (Dette fortsatte indtil januar 1939, hvor antallet af kundeemner blev øget, hvilket kun efterlod et lille antal bogstaver uden kontrol.)

Andre nyttige mangler, der blev opdaget af briterne og senere de amerikanske kryptanalytikere, omfattede følgende, hvoraf mange var afhængige af hyppig løsning af et bestemt netværk:

- Praksisen med at videresende en besked i en identisk eller næsten identisk form på forskellige krypteringsnetværk. Hvis en besked blev transmitteret ved hjælp af både en kryptering på lavt niveau, som Bletchley Park brød i hånden, og Enigma, gav dekrypteringen en fremragende krybbe til Enigma-dekryptering.

- For maskiner, hvor der var valg af flere rotorer, end der var slots til dem, fastsatte en regel på nogle netværk, at ingen rotor skulle være i den samme slot i scrambleren, som den havde været for den umiddelbart forudgående konfiguration. Dette reducerede antallet af hjulordrer, der skulle prøves.

- Tillader ikke, at en hjulordre gentages på et månedligt indstillingsark. Dette betød, at når nøglerne blev fundet regelmæssigt, kunne der opnås økonomi i at ekskludere mulige hjulordre.

- Bestemmelsen for luftvåbnets operatører om, at der ikke må tilsluttes et bogstav på stikbordet til naboen i alfabetet. Dette reducerede problemet med at identificere plugboardforbindelserne og blev automatiseret i nogle bomber med en konsekutiv Stecker Knock-Out (CSKO) enhed.

- Den sjuskede praksis, som John Herivel forventede kort tid efter sin ankomst til Bletchley Park i januar 1940. Han tænkte på de praktiske handlinger, som en Enigma -operatør skulle foretage, og de genveje, han måtte bruge. Han troede, at efter at have indstillet alfabetringene til den foreskrevne indstilling og lukket låget, kunne operatøren muligvis ikke dreje rotorerne mere end et par steder ved valg af den første del af indikatoren. I første omgang syntes dette ikke at være tilfældet, men efter ændringerne i maj 1940 viste det, der blev kendt som Herivel -spidsen, sig at være mest nyttigt.

- Praksis med at genbruge nogle af kolonnerne i hjulordrer, ringindstillinger eller stikforbindelser fra tidligere måneder. Den resulterende analytiske genvej blev døbt på Bletchley Park Parkerismus efter Reg Parker, der gennem sin omhyggelige journalføring havde opdaget dette fænomen.

- Genbrug af en permutation i METEO-koden i det tyske luftvåben som Enigma stecker- permutation for dagen.

Mavis Lever, medlem af Dilly Knox 'team, mindede om en lejlighed, hvor der var en ekstraordinær besked.

Den ene hage med Enigma selvfølgelig er det faktum, at hvis du trykker A , kan du få hver anden bogstav men A . Jeg tog denne besked, og - man var så vant til at se på tingene og tage øjeblikkelige beslutninger - jeg tænkte: 'Noget er væk. Hvad har denne fyr gjort? Der er ikke et eneste L i denne meddelelse. ' Min fyr havde fået at vide at udsende en dummy budskab og han netop havde haft en smøg [cigaret] og trykket på den sidste tast på tastaturet, L . Så det var det eneste brev, der ikke kom ud. Vi havde fået den største krybbe, vi nogensinde har haft, indkodningen var LLLL , lige igennem meddelelsen, og det gav os de nye ledninger til hjulet [rotor]. Det er den slags ting, vi blev uddannet til at gøre. Leder instinktivt efter noget, der var gået galt, eller en, der havde gjort noget fjollet og revet regelbogen op.

Efterkrigstidens debriefinger af tyske kryptografiske specialister , udført som en del af projekt TICOM , har en tendens til at understøtte opfattelsen af, at tyskerne godt var klar over, at den ikke-stribede Enigma teoretisk kunne løses, men mente, at den stiplede Enigma ikke var blevet løst.

Krybbe-baseret dekryptering

Begrebet krybbe blev brugt på Bletchley Park til at betegne enhver kendt klartekst eller mistanke om klartekst på et tidspunkt i en krypteret meddelelse.

Storbritanniens Government Code and Cipher School (GC&CS) havde inden flytningen til Bletchley Park indset værdien af at rekruttere matematikere og logikere til at arbejde i kodebrydende teams. Alan Turing, en matematiker fra Cambridge University med interesse for kryptologi og i maskiner til implementering af logiske operationer-og som af mange blev betragtet som et geni-havde påbegyndt arbejde for GC&CS på deltid fra cirka tidspunktet for Münchenkrisen i 1938. Gordon Welchman, en anden matematiker fra Cambridge, havde også modtaget grunduddannelse i 1938, og de rapporterede begge til Bletchley Park den 4. september 1939, dagen efter at Storbritannien erklærede krig mod Tyskland.

Størstedelen af den polske succes havde været afhængig af gentagelsen inden for indikatoren. Men så snart Turing flyttede til Bletchley Park - hvor han oprindeligt sluttede sig til Dilly Knox i forskningssektionen - gik han i gang med at søge metoder, der ikke var afhængige af denne svaghed, da de korrekt forventede, at den tyske hær og luftvåben kunne følge den tyske flåde i forbedring af deres indikatorsystem.

Polakkerne havde brugt en tidlig form for krybbe-baseret dekryptering i de dage, hvor kun seks ledninger blev brugt på stikket. Teknikken blev kendt som metoden Forty Weepy Weepy af følgende årsag. Når en meddelelse var en fortsættelse af en tidligere, ville det alm starte med FORT (fra Fortsetzung , som betyder "fortsættelse") efterfulgt af tidspunktet for den første meddelelse gives to gange efterfølges af bogstavet Y . På dette tidspunkt blev tallene repræsenteret med bogstaverne på den øverste række af Enigma -tastaturet. Så "fortsættelse af meddelelse sendt kl. 2330" blev repræsenteret som FORTYWEEPYYWEEPY .

| Q | W | E | R | T | Z | U | jeg | O | P |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 0 |

Krybber var grundlæggende for den britiske tilgang til løsning af Enigma -nøgler, men at gætte klarteksten for et budskab var en yderst dygtig forretning. Så i 1940 oprettede Stuart Milner-Barry et særligt krybbe-værelse i Hut 8.

Den mest nødvendige viden til identifikation af krybber var teksten til tidligere dekrypteringer. Bletchley Park opretholdt detaljerede indekser over meddelelsens præambler, for hver person, for hvert skib, for hver enhed, for hvert våben, for hvert teknisk udtryk og for gentagne sætninger som f.eks. Adresseformer og anden tysk militærjargon. For hver meddelelse registrerede trafikanalysen radiofrekvensen, datoen og klokkeslættet for aflytning og præamblen-som indeholdt den netværksidentificerende diskriminant, meddelelsens oprindelsestidspunkt, opkalds- og modtagestationernes kaldesignal og indikatoren indstilling. Dette tillod krydshenvisning af en ny besked med en tidligere. Således, som Derek Taunt , en anden Cambridge-matematiker-kryptanalytiker skrev, er sandheden om, at "intet lykkes som succes" særligt passende her.

Stereotypiske meddelelser omfattede Keine besonderen Ereignisse (bogstaveligt talt "ingen særlige forekomster" - måske bedre oversat som "intet at rapportere"), An die Gruppe ("til gruppen") og et nummer, der kom fra vejrstationer som weub null seqs null null ("vejrundersøgelse 0600"). Dette blev faktisk gengivet som WEUBYYNULLSEQSNULLNULL . Ordet WEUB er en forkortelse for Wetterübersicht , YY blev brugt som separator, og SEQS var en almindelig forkortelse af sechs (tysk for "seks"). Som et andet eksempel startede feltmarskal Erwin Rommels kvartermester alle sine beskeder til sin chef med den samme formelle introduktion.

Med en kombination af sandsynligt klartekstfragment og det faktum, at intet bogstav kunne krypteres som sig selv, kunne et tilsvarende chiffertekstfragment ofte testes ved at prøve enhver mulig justering af krybben mod chifferteksten, en procedure kendt som krybbetræk . Dette var imidlertid kun et aspekt af processerne til løsning af en nøgle. Derek Taunt har skrevet, at de tre kardinal personlige kvaliteter, der var efterspurgte til kryptanalyse, var (1) en kreativ fantasi, (2) et veludviklet kritisk evne og (3) en vane med omhyggelighed. Dygtighed til at løse krydsord blev berømt testet i rekruttering af nogle kryptanalytikere. Dette var nyttigt i udarbejdelsen af plugboard -indstillinger, når en mulig løsning blev undersøgt. For eksempel, hvis krybben var ordet VÅDT (tysk for "vejr") og en mulig dekryptering, før plugboard -indstillingerne var blevet opdaget, var TEWWER , er det let at se, at T med W er stecker -partnere . Disse eksempler, selv om de er illustrerende for principperne, forenkler i høj grad kryptanalytikeres opgaver.

En frugtbar kilde til krybber var genkryptering af meddelelser, der tidligere var blevet dekrypteret enten fra en lavere niveau manuel chiffer eller fra et andet Enigma-netværk. Dette blev kaldt et kys og skete især med tyske flådebeskeder, der blev sendt i havnekrypteringen og gentaget ordret i en Enigma -chiffer. Et tysk agent i Storbritannien, Nathalie Sergueiew , kodenavnet Treasure , som var blevet forvandlet til arbejde for de allierede, var meget detaljeret i sine meddelelser tilbage til Tyskland, som blev derefter re-transmitteret på Abwehr Enigma-netværket. Hun blev holdt i gang af MI5, fordi dette gav lange krybber, ikke på grund af hendes brugbarhed som agent til at fodre forkerte oplysninger til Abwehr .

Indimellem, når der var et særligt presserende behov for at løse tyske flådens Enigma -nøgler, f.eks. Når en arktisk konvoj var ved at afgå, ville der blive lagt miner af RAF i en defineret position, hvis netreference i det tyske flådesystem ikke indeholdt ethvert af de ord (f.eks. sechs eller sieben ), som undertiden blev brugt forkortelser eller alternativer til. Advarselsmeddelelsen om miner og derefter "all clear" -meddelelsen ville blive transmitteret både ved hjælp af værftets chiffer og U-boat Enigma-netværket. Denne proces med at plante en krybbe blev kaldt havearbejde .

Selvom cillies faktisk ikke var krybber, gav chit-chatten klart, som Enigma-operatører hengav sig til hinanden, ofte et fingerpeg om de cillies, de kunne generere.

Da fangede tyske Enigma -operatører afslørede, at de var blevet instrueret i at kryptere numre ved at stave dem frem for at bruge den øverste række på tastaturet, gennemgik Alan Turing dekrypterede meddelelser og konstaterede, at ordet eins ("en") optrådte i 90% af meddelelserne . Turing automatiserede krybbe -processen og oprettede Eins -kataloget , der antog, at eins var kodet på alle positioner i klarteksten. Kataloget indeholdt alle mulige rotorposition for EINS med dagens hjulet orden og Plugboard forbindelser.

Britisk bombe

Den britiske bombe var en elektromekanisk enhed designet af Alan Turing kort efter, at han ankom til Bletchley Park i september 1939. Harold "Doc" Keen fra British Tabulating Machine Company (BTM) i Letchworth (35 kilometer fra Bletchley) var ingeniør, der forvandlede Turings ideer til en arbejdsmaskine - under kodenavnet CANTAB. Turings specifikation udviklede ideerne om polakkernes bomba kryptologiczna, men var designet til den meget mere generelle krybbe-baserede dekryptering.

Bomben hjalp med at identificere hjulets rækkefølge , rotorkernenes oprindelige positioner og steckerpartneren til et bestemt bogstav. Dette blev opnået ved at undersøge alle 17,576 mulige scrambler positioner for et sæt hjul ordrer på en sammenligning mellem en krybbe og kodeteksten, for at eliminere muligheder, modsiges den Enigma s kendte karakteristika. Med ordene fra Gordon Welchman "bombens opgave var simpelthen at reducere antagelserne om hjulorden og scrambler -positioner, der krævede 'yderligere analyse' til et håndterbart antal."

De demonterbare tromler på forsiden af bomben blev forbundet identisk med forbindelserne fra Enigmas forskellige rotorer. I modsætning til dem var input- og output-kontakterne for venstre og højre side imidlertid adskilte, hvilket gjorde 104 kontakter mellem hver tromle og resten af maskinen. Dette tillod et sæt scramblers at blive forbundet i serie ved hjælp af 26-vejs kabler. Elektriske forbindelser mellem de roterende tromles ledninger og det bageste stik var ved hjælp af metalbørster. Da bomben opdagede en scrambler -position uden modsætninger, stoppede den, og operatøren noterede positionen, før den genstartede den.

Selvom Welchman havde fået til opgave at studere Enigma trafik kaldesignaler og diskriminanter, vidste han fra Turing om bombedesignet og tidligt i 1940, før den første præproduktionsbombe blev leveret, viste han ham en idé om at øge dens effektivitet. Det udnyttede gensidigheden i plugboardforbindelser for at reducere antallet af scrambler -indstillinger betydeligt, der skulle overvejes yderligere. Dette blev kendt som diagonalt bord og blev efterfølgende inkorporeret med stor effekt i alle bomberne.

En kryptanalytiker ville forberede en krybbe til sammenligning med chifferteksten. Dette var en kompliceret og sofistikeret opgave, som senere tog amerikanerne noget tid at mestre. Samt krybben skulle der træffes en beslutning om, hvilken af de mange mulige hjulordrer der kunne udelades. Turings Banburismus blev brugt til at lave denne store økonomi. Kryptanalytikeren ville derefter udarbejde en menu, der specificerede forbindelserne mellem kablerne på patchpanelerne på bagsiden af maskinen og et bestemt brev, hvis steckerpartner blev søgt. Menuen afspejlede forholdet mellem krybbeens bogstaver og chiffertekstens bogstaver. Nogle af disse dannede sløjfer (eller lukninger som Turing kaldte dem) på lignende måde som de cykler , som polakkerne havde udnyttet.

Plugboardets gensidige karakter betød, at intet bogstav kunne forbindes til mere end et andet bogstav. Når der var en modsætning mellem to forskellige bogstaver, der tilsyneladende var steckerpartnere med bogstavet i menuen, ville bomben opdage dette og gå videre. Hvis dette imidlertid skete med et bogstav, der ikke var en del af menuen, kunne der forekomme et falsk stop. Ved at forfine sæt stop for yderligere undersøgelse ville kryptanalytikeren eliminere stop, der indeholdt en sådan modsætning. De andre plugboard -forbindelser og indstillingerne for alfabetringene ville derefter blive udarbejdet, før scrambler -positionerne ved de mulige sande stop blev afprøvet på Typex -maskiner, der var blevet tilpasset til at efterligne Enigmas. Alle de resterende stop ville korrekt dekryptere vuggen, men kun det sande stop ville frembringe den korrekte klartekst af hele meddelelsen.

For at undgå at spilde knap bombetid på menuer, der sandsynligvis ville give et for stort antal falske stop, udførte Turing en lang sandsynlighedsanalyse (uden elektroniske hjælpemidler) af det estimerede antal stop pr. Rotorordre. Det blev vedtaget som standardpraksis kun at bruge menuer, der anslås at producere højst fire stop pr. Hjulordre . Dette tillod en krybbe på 8 bogstaver til en menu med 3 lukninger, en krybbe på 11 bogstaver til en menu med 2 lukninger og en krybbe på 14 bogstaver til en menu med kun en lukning. Hvis der ikke var lukning, kræves der mindst 16 bogstaver i krybben. Jo længere vuggen dog var, desto mere sandsynligt var det, at vende på den midterste rotor ville have fundet sted.

Produktionsmodellen 3-rotorbomber indeholdt 36 scramblers arrangeret i tre banker på tolv. Hver bank blev brugt til en anden hjulordre ved at montere den med de tromler, der svarede til, at Enigma rotorer blev testet. Den første bombe fik navnet Victory og blev leveret til Bletchley Park den 18. marts 1940. Den næste, som omfattede diagonalbrættet, blev leveret den 8. august 1940. Den blev omtalt som en edderkoppebombe og fik navnet Agnus Dei, som snart blev Agnes og derefter Aggie . Produktionen af britiske bomber var i første omgang relativt langsom, idet kun fem bomber var i brug i juni 1941, 15 ved årets udgang, 30 i september 1942, 49 i januar 1943, men til sidst 210 i slutningen af krigen.

En forfining, der blev udviklet til brug på meddelelser fra de netværk, der ikke tillod plugboard ( Stecker ) -forbindelsen til tilstødende bogstaver, var den konsekutive Stecker Knock Out . Dette blev monteret på 40 bomber og gav en nyttig reduktion af falske stop.

Oprindeligt blev bomberne betjent af tidligere BTM-servicemænd, men i marts 1941 ankom den første løsrivelse af medlemmer af Women's Royal Naval Service (kendt som Wrens ) til Bletchley Park for at blive bombeoperatører. I 1945 var der omkring 2.000 Wrens, der opererede bomberne. På grund af risikoen for bombning var relativt få af bomberne placeret i Bletchley Park. De største to udstationer var ved Eastcote (ca. 110 bomber og 800 Wrens) og Stanmore (ca. 50 bomber og 500 Wrens). Der var også bombe -udstationer i Wavendon, Adstock og Gayhurst. Kommunikation med Bletchley Park foregik via teleprinterlinks .

Da den tyske flåde begyndte at bruge 4-rotors Enigmas, blev der produceret omkring tres 4-rotor-bomber i Letchworth, nogle med bistand fra General Post Office . Den NCR -manufactured US Navy 4-rotor bombes var dog meget hurtig og den mest succesfulde. De blev i vid udstrækning brugt af Bletchley Park over teleprinterforbindelser (ved hjælp af den kombinerede chiffermaskine ) til OP-20-G til både 3-rotor og 4-rotor job.

Luftwaffe Enigma

Selvom den tyske hær, SS, politi og jernbane alle brugte Enigma med lignende procedurer, var det Luftwaffe (Air Force), der var den første og mest frugtbare kilde til Ultra -intelligens under krigen. Beskederne blev dekrypteret i Hut 6 i Bletchley Park og blev til efterretningsrapporter i Hut 3 . Netværkskodenavnet 'Rød' i Bletchley Park blev regelmæssigt og hurtigt brudt fra 22. maj 1940 til afslutningen af fjendtlighederne. Faktisk forventede Air Force -sektionen i Hut 3, at den nye dags Enigma -indstillinger var blevet etableret i Hut 6 til morgenmadstid. Den relative lette løsning af dette netværks indstillinger var et produkt af rigelige krybber og hyppige tyske driftsfejl. Luftwaffe -chefen Hermann Göring var kendt for at bruge den til triviel kommunikation, herunder at informere eskadrille -chefer for at sikre, at de piloter, han skulle dekorere, var blevet sløvet ordentligt. Sådanne meddelelser blev kendt som "Göring funnies" til personalet i Bletchley Park.

Abwehr Enigma

Dilly Knox sidste store kryptanalytiske succes før hans utidige død i februar 1943 var løsningen i 1941 af Abwehr Enigma. Aflytninger af trafik, der havde en 8-bogstavs indikatorsekvens før de sædvanlige grupper på 5 bogstaver, førte til mistanken om, at der blev brugt en 4-rotors maskine. Det blev antaget korrekt, at indikatoren bestod af en meddelelsesnøgle på 4 bogstaver, der var krypteret to gange. Selve maskinen lignede en Model G Enigma med tre konventionelle rotorer, selvom den ikke havde et stikbræt. Den væsentligste forskel med modellen G var, at den var udstyret med en reflektor, der blev fremskyndet af trinmekanismen, når den var blevet sat i hånden til dens startposition (i alle andre varianter var reflektoren fikseret). Ved at indsamle et sæt krypterede meddelelsesnøgler til en bestemt dag blev cykler (eller kasser som Knox kaldte dem) tilladt at samle på samme måde som den metode, polakkerne anvendte i 1930'erne.

Knox var i stand til ved hjælp af sin opknappningsprocedure at udlede nogle af ledningerne til rotoren, der var blevet belastet i hurtig position på den dag. Efterhånden var han i stand til at udlede ledningerne til alle tre rotorer. Når det var gjort, var han i stand til at udarbejde ledningerne til reflektoren. Afledning af indikatorindstillingen for den pågældende dag blev opnået ved hjælp af Knox 'tidskrævende rodningsprocedure . Dette indebar en masse forsøg og fejl, fantasi og krydsord-løsningsevner, men blev hjulpet af cillies .

Den Abwehr var den intelligens og kontraspionage tjeneste i den tyske overkommando. Spionerne, som den placerede i fjendtlige lande, brugte en lavere ciffer (som blev brudt af Oliver Stracheys sektion i Bletchley Park) til deres transmissioner. Imidlertid blev meddelelserne ofte derefter genoverført ord for ord på Abwehrs interne Enigma-netværk, hvilket gav den bedst mulige krybbe til at dechifrere den dags indikatorindstilling. Aflytning og analyse af Abwehr -transmissioner førte til den bemærkelsesværdige situation, der gjorde det muligt for MI5 at give en kategorisk sikkerhed for, at alle de tyske spioner i Storbritannien blev kontrolleret som dobbeltagenter, der arbejdede for de allierede under Double Cross System .

Den tyske hærs Enigma

I sommeren 1940 efter den fransk-tyske våbenhvile kørte størstedelen af Enigma-trafikken med landlinjer frem for radio og var derfor ikke tilgængelig for Bletchley Park. Luften Slaget om England var afgørende, så det var ikke overraskende, at koncentrationen af knappe ressourcer var på Luftwaffe og Abwehr trafik. Det var først i begyndelsen af 1941, at de første pauser blev foretaget i den tyske hærs Enigma -trafik, og det var foråret 1942, før den blev brudt pålideligt, omend ofte med en vis forsinkelse. Det er uklart, om de tyske hærs Enigma -operatører gjorde det lettere at dechifrere ved at lave færre driftsfejl.

Den tyske flåde brugte Enigma på samme måde som den tyske hær og luftvåben indtil 1. maj 1937, da de skiftede til et væsentligt anderledes system. Dette brugte den samme slags indstillingsark, men vigtigst af alt inkluderede det jordnøglen i en periode på to, nogle gange tre dage. Beskedindstillingen blev skjult i indikatoren ved at vælge et trigram fra en bog ( Kenngruppenbuch eller K-Book) og udføre en bigram-udskiftning på den. Dette besejrede polakkerne, selvom de mistænkte en form for bigram -udskiftning.

Proceduren for søfartsoperatøren var som følger. Først valgte de et trigram fra K-bogen, siger YLA. De kiggede derefter i de relevante kolonner i K-bogen og valgte et andet trigram, siger YVT, og skrev det i boksene øverst i meddelelsesformularen:

| . | Y | V | T |

| Y | L | EN | . |

De udfyldte derefter "prikkerne" med alle bogstaver og sagde:

| Q | Y | V | T |

| Y | L | EN | G |

Endelig slog de op til de lodrette bogstaver i Bigram -tabellerne

og nedskrev de resulterende par, UB, LK, RS og PW, som blev transmitteret som to fire bogstavgrupper ved begyndelsen og slutningen af den krypterede meddelelse. Den modtagende operatør udførte den omvendte procedure for at få meddelelsesnøglen til indstilling af sine Enigma -rotorer.

Udover at disse Kriegsmarine -procedurer var meget mere sikre end den tyske hær og luftvåben, indførte den tyske flåde Enigma yderligere tre rotorer (VI, VII og VIII) tidligt i 1940. Valget af tre rotorer fra otte betød, at der var i alt 336 mulige permutationer af rotorer og deres positioner.

Alan Turing besluttede at tage ansvaret for den tyske flåde Enigma, fordi "ingen andre gjorde noget ved det, og jeg kunne have det for mig selv". Han etablerede Hut 8 med Peter Twinn og to "piger". Turing brugte indikatorerne og meddelelsesindstillingerne for trafik fra 1-8 maj 1937, som polakkerne havde udarbejdet, og nogle meget elegante fradrag for at diagnosticere det komplette indikatorsystem. Efter at beskederne var blevet dechiffreret, blev de oversat til transmission til admiralitetet i Hut 4.

Den første pause i krigstrafikken var i december 1939 til signaler, der var blevet opfanget i november 1938, da kun tre rotorer og seks stikbrætledninger havde været i brug. Det brugte "Forty Weepy Weepy" krybber.

En fanget tysk Funkmaat ("radiooperatør") ved navn Meyer havde afsløret, at tal nu blev stavet som ord. EINS, tyskeren for "en", var til stede i omkring 90% af de ægte tyske flådemeddelelser. Et EINS -katalog blev sammensat bestående af kryptering af EINS ved alle 105.456 rotorindstillinger. Disse blev sammenlignet med chifferteksten, og da der blev fundet kampe, gav omkring en fjerdedel af dem den korrekte klartekst. Senere blev denne proces automatiseret i Freeborns sektion ved hjælp af Hollerith -udstyr . Da jordnøglen var kendt, kunne denne EINS-ing-procedure give tre bigrammer til tabellerne, der derefter gradvist blev samlet.

Yderligere fremskridt krævede flere oplysninger fra tyske Enigma -brugere. Dette blev opnået gennem en række klemmer , indfangning af Enigma -dele og kodebøger. Den første af disse var den 12. februar 1940, da rotorer VI og VII, hvis ledninger på det tidspunkt var ukendte, blev fanget fra den tyske ubåd U-33 , af minestryger HMS Gleaner .

Den 26. april 1940 blev den Narvik-bundne tyske patruljebåd VP2623 , forklædt som en hollandsk trawler ved navn Polares , fanget af HMS Griffin . Dette gav en instruktionsbog, kodebogsark og en oversigt over nogle transmissioner, som gav komplette krybber. Dette bekræftede, at Turings fradrag om trigram/bigram -processen var korrekte og tillod i alt seks dages beskeder at blive brudt, den sidste af disse ved hjælp af den første af bomberne. Imidlertid gjorde de mange mulige rotorsekvenser sammen med en mangel på brugbare krybber de metoder, der blev brugt mod hærens og luftvåbnets Enigma -meddelelser af meget begrænset værdi med hensyn til flådens meddelelser.

I slutningen af 1939 Turing udvidet ur metode opfundet af den polske cryptanalyst Jerzy Różycki . Turings metode blev kendt som " Banburismus ". Turing sagde, at på det tidspunkt "var jeg ikke sikker på, at det ville fungere i praksis, og var faktisk ikke sikker, før nogle dage faktisk var brudt." Banburismus brugte store kort trykt i Banbury (deraf navnet Banburismus) til at opdage korrelationer og et statistisk scoringssystem til at bestemme sandsynlige rotorordrer ( Walzenlage ), der skulle prøves på bomberne. Praksis bevarede knappe bombetid og tillod flere beskeder at blive angrebet. I praksis kunne de 336 mulige rotorordrer reduceres til måske 18 for at blive kørt på bomberne. Kendskab til bigrammerne var afgørende for Banburismus, og opbygningen af bordene tog lang tid. Denne mangel på synlige fremskridt førte til, at Frank Birch , chef for flådesektionen, den 21. august 1940 skrev til Edward Travis , vicedirektør i Bletchley Park:

"Jeg er bekymret for Naval Enigma. Jeg har været bekymret i lang tid, men har ikke kunne lide at sige så meget ... Turing og Twinn er som folk, der venter på et mirakel, uden at tro på mirakler ..."

Ordninger til indfangning af Enigma -materiale blev udtænkt, herunder i september 1940 Operation Ruthless af løjtnantkommandør Ian Fleming (forfatter til James Bond -romanerne). Da dette blev aflyst, fortalte Birch til Fleming, at "Turing og Twinn kom til mig som bedemænd snydt for et pænt lig ..."

Et stort fremskridt kom gennem Operation Claymore , et kommandoangreb på Lofoten-øerne den 4. marts 1941. Den tyske bevæbnede trawler Krebs blev taget til fange, inklusive de komplette Enigma-nøgler til februar, men ingen bigram-borde eller K-bog. Materialet var imidlertid tilstrækkeligt til at rekonstruere bigrambordene ved "EINS-ing", og i slutningen af marts var de næsten færdige.

Banburismus begyndte derefter at blive yderst nyttig. Hytte 8 blev udvidet og flyttet til 24-timers arbejde, og der blev etableret et krybberum. Historien om Banburismus i de næste to år handlede om forbedring af metoder, om at kæmpe for at skaffe tilstrækkeligt personale og om en stabil vækst i den relative og absolutte betydning af krybning, da det stigende antal bomber gjorde, at krybberne blev kørt endnu hurtigere. Af værdi i denne periode var yderligere "knip" som dem fra de tyske vejrskibe München og Lauenburg og ubådene U-110 og U-559 .

På trods af introduktionen af 4-rotors Enigma til atlantiske U-både viste analysen af trafik, der var krypteret med 3-rotor Enigma, en enorm værdi for de allierede flåde. Banburismus blev brugt indtil juli 1943, hvor det blev mere effektivt at bruge de mange flere bomber, der var blevet tilgængelige.

Den 1. februar 1942 blev Enigma-beskederne til og fra atlantiske U-både, som Bletchley Park kaldte '"haj", væsentligt forskellige fra resten af trafikken, som de kaldte "Dolphin".

Det var fordi en ny Enigma -version var blevet taget i brug. Det var en udvikling af 3-rotor Enigma med reflektoren erstattet af en tynd rotor og en tynd reflektor. Til sidst var der to rotorer i fjerde position, der blev kaldt Beta og Gamma og to tynde reflektorer, Bruno og Caesar, som kunne bruges i enhver kombination. Disse rotorer blev ikke fremført af rotoren til deres højre, på den måde som rotorer I til VIII var.

Indførelsen af den fjerde rotor overraskede ikke Bletchley Park, fordi fanget materiale dateret januar 1941 havde henvist til dens udvikling som en tilpasning af 3-rotor-maskinen, hvor det fjerde rotorhjul var et reflektorhjul. På grund af operatørfejl var ledningen til den nye fjerde rotor allerede udarbejdet.

Denne store udfordring kunne ikke imødekommes ved at bruge eksisterende metoder og ressourcer af flere årsager.

- Arbejdet med Shark -krypteringen skulle være uafhængigt af det fortsatte arbejde med beskeder i Dolphin -chifferet.

- At løse hajnøgler på 3-rotorbomber ville have taget 50 til 100 gange så lang tid som et gennemsnitligt luftvåben- eller hærjob.

- U-båds krybber på dette tidspunkt var ekstremt fattige.

Det virkede derfor som om, at effektive, hurtige 4-rotors bomber var den eneste vej frem. Dette var et enormt problem, og det gav en masse problemer. Arbejdet med en højhastighedsmaskine var blevet startet af Wynn-Williams fra TRE sidst i 1941, og cirka ni måneder senere begyndte Harold Keen fra BTM uafhængigt af arbejdet. Tidligt i 1942 var Bletchley Park langt fra at besidde en højhastighedsmaskine af enhver art.

Til sidst, efter en lang periode med at være ude af stand til at tyde U-bådbeskeder, blev der fundet en kilde til krybber. Dette var Kurzsignale (korte signaler) , en kode, som den tyske flåde brugte til at minimere varigheden af transmissioner og derved reducere risikoen for at blive lokaliseret ved højfrekvente retningsfindingsteknikker . Beskederne var kun 22 tegn lange og blev brugt til at rapportere observationer af mulige allierede mål. En kopi af kodebogen var blevet taget fra U-110 den 9. maj 1941. Et lignende kodningssystem blev brugt til vejrrapporter fra U-både, Wetterkurzschlüssel , (Weather Short Code Book). En kopi af dette var blevet fanget fra U-559 den 29. eller 30. oktober 1942. Disse korte signaler var blevet brugt til at dechifrere 3-rotors Enigma-meddelelser, og det blev opdaget, at den nye rotor havde en neutral position, ved hvilken den og dens matchning reflektor, opførte sig ligesom en 3-rotor Enigma reflektor. Dette tillod, at meddelelser, der var krypteret i denne neutrale position, blev dechiffreret af en 3-rotors maskine og dermed dechiffreret af en standardbombe. Decifrede korte signaler gav godt materiale til bombe -menuer til haj. Regelmæssig dechifrering af U-bådstrafik genstartede i december 1942.

I 1940 ville Dilly Knox fastslå, om den italienske flåde stadig brugte det samme system, som han havde revnet under den spanske borgerkrig; han instruerede sine assistenter om at bruge rodding for at se, om krybbe PERX ( pr. italiensk for "for" og X, der blev brugt til at angive et mellemrum mellem ord) fungerede i den første del af meddelelsen. Efter tre måneder var der ingen succes, men Mavis Lever , en 19-årig studerende, fandt ud af, at rodding producerede PERS for de første fire bogstaver i en besked. Hun forsøgte derefter (mod ordrer) ud over dette og opnåede PERSONALE (italiensk for "personligt"). Dette bekræftede, at italienerne faktisk brugte de samme maskiner og procedurer.

Den efterfølgende nedbrydning af italienske marine Enigma -chiffer førte til betydelige allierede succeser. Krypteringen blev forklædt ved at sende et rekognoseringsfly til det kendte sted for et krigsskib, før de angreb det, så italienerne antog, at det var sådan, de var blevet opdaget. Royal Navy's sejr i slaget ved Cape Matapan i marts 1941 blev betydeligt hjulpet af Ultra -intelligens hentet fra italienske marine Enigma -signaler.

Amerikanske bomber

I modsætning til situationen i Bletchley Park delte USA's væbnede tjenester ikke en kombineret kryptanalytisk service. Inden USA sluttede sig til krigen, var der samarbejde med Storbritannien, omend med en betydelig forsigtighed på Storbritanniens side på grund af den ekstreme betydning, at Tyskland og hendes allierede ikke fik at vide, at dets koder blev brudt. På trods af et værdifuldt samarbejde mellem kryptanalytikerne tog deres overordnede noget tid at opnå et tillidsfuldt forhold, hvor både britiske og amerikanske bomber blev brugt til gensidig fordel.

I februar 1941 ankom kaptajn Abraham Sinkov og løjtnant Leo Rosen fra den amerikanske hær og løjtnanter Robert Weeks og Prescott Currier fra den amerikanske flåde til Bletchley Park og bragte blandt andet en kopi af den 'lilla' chiffermaskine til Bletchley Parks japanske afdeling i Hut 7 . De fire vendte tilbage til Amerika efter ti uger, med en søfartsenhed til at finde radioretning og mange dokumenter, herunder en "papir Enigma".

Den vigtigste amerikanske reaktion på 4-rotor Enigma var den amerikanske flådebombe, der blev fremstillet i meget mindre begrænsede faciliteter, end der var tilgængelig i Storbritanniens krigstid. Oberst John Tiltman , der senere blev vicedirektør i Bletchley Park, besøgte US Navy kryptanalysekontor (OP-20-G) i april 1942 og anerkendte Amerikas vitale interesse i at dechifrere U-bådtrafik. Det presserende behov, tvivl om den britiske ingeniørarbejdsbyrde og langsomme fremskridt fik USA til at begynde at undersøge design til en marinebombe, baseret på de fulde tegninger og ledningsdiagrammer modtaget af US Navy Lieutenants Robert Ely og Joseph Eachus i Bletchley Park i juli 1942. Finansiering af hele, 2 millioner dollars, Navy -udviklingsindsats blev anmodet om den 3. september 1942 og godkendt den følgende dag.

Kommandør Edward Travis, vicedirektør og Frank Birch , chef for den tyske flådesektion rejste fra Bletchley Park til Washington i september 1942. Med Carl Frederick Holden , amerikansk direktør for søkommunikation, etablerede de den 2. oktober 1942 et britisk: amerikansk aftalemodel, som kan have "et stærkere krav end BRUSA om at være forløberen til UKUSA -aftalen ," at være den første aftale "om at etablere det særlige Sigint -forhold mellem de to lande", og "det satte mønsteret for UKUSA, idet USA var meget seniorpartneren i alliancen. " Det etablerede et forhold mellem "fuldt samarbejde" mellem Bletchley Park og OP-20-G.

En hel elektronisk løsning på problemet med en hurtig bombe blev overvejet, men afvist af pragmatiske årsager, og der blev indgået en kontrakt med National Cash Register Corporation (NCR) i Dayton, Ohio . Dette etablerede United States Naval Computing Machine Laboratory . Engineering udvikling blev ledet af NCR's Joseph Desch , en strålende opfinder og ingeniør. Han havde allerede arbejdet med elektroniske tællere.

Alan Turing, der havde skrevet et memorandum til OP-20-G (sandsynligvis i 1941), blev udsendt til British Joint Staff Mission i Washington i december 1942 på grund af hans usædvanligt brede viden om bomberne og metoderne til deres anvendelse. Han blev bedt om at se på de bomber, der var ved at blive bygget af NCR og på sikkerheden af visse talekrypteringsudstyr under udvikling hos Bell Labs. Han besøgte OP-20-G og gik til NCR i Dayton den 21. december. Han var i stand til at vise, at det ikke var nødvendigt at bygge 336 bomber, en for hver mulig rotorordre , ved at udnytte teknikker såsom Banburismus . Den oprindelige ordre blev nedskaleret til 96 maskiner.

Den amerikanske flådebomber brugte tromler til Enigma -rotorerne på omtrent samme måde som de britiske bomber, men var meget hurtigere. Den første maskine blev færdiggjort og testet den 3. maj 1943. Snart var disse bomber mere tilgængelige end de britiske bomber i Bletchley Park og dens udstationer, og som en konsekvens blev de taget i brug til Hut 6 samt Hut 8 arbejde. I alt blev der produceret 121 marinebomber. I Alexanders "Cryptographic History of Work on German Naval Enigma" skrev han som følger.

Da amerikanerne begyndte at slå bomber ud i stort antal, var der en konstant udveksling af signaler - krybber, nøgler, beskedtekster, kryptografisk chat og så videre. Alt dette foregik ved, at kablet først blev krypteret på den kombinerede anglo-amerikanske cyphermaskine, CCM De fleste krybber var operationelle hastende hurtig og effektiv kommunikation var afgørende, og en høj standard blev nået på dette; et nødprioritetssignal bestående af en lang krybbe med krybbe og beskedtekst gentaget som en beskyttelse mod korruption ville tage under en time fra vi begyndte at skrive signalet ud i Hytte 8 til afslutningen af dets dekryptering i Op. 20 G. Som et resultat af dette kunne vi bruge Op. 20 G bomber næsten lige så bekvemt som om de havde været på en af vores stationer 20 eller 30 miles væk.